#dokydoky

[Eng] Windows Kernel Exploit - Uninitialized Heap Variables(Paged Pool)

[Eng] Windows Kernel Exploit - Uninitialized Heap Variables(Paged Pool)

0x0. Introduction 0x1. Vulnerable code 0x2. How to trigger 0x3. Exploit > Populate LookAside List of Paged pool > Shellcode(Privilege Escalation) > Full Exploit code 0x0. Introduction Hi, This is dokydoky. I wrote about "Uninitialize Heap Variable", an assignment for Windows Kernel Exploitation (by Ashfaq Ansari). I would like to thank Ashfaq Ansari for your help. I used many of the source codes..

[KR] Windows Kernel Exploit - Uninitialized Heap Variables(Paged Pool)

[KR] Windows Kernel Exploit - Uninitialized Heap Variables(Paged Pool)

0x0. Introduction 0x1. Vulnerable code 0x2. How to trigger 0x3. Exploit > Populate LookAside List of Paged pool > Shellcode(Privilege Escalation) > Full Exploit code 0x0. Introduction 안녕하세요. dokydoky입니다. Windows Kernel Exploitation(by Ashfaq Ansari)의 과제였던 "Uninitialize Heap Variable"에 대해 정리해봤습니다. 도움을 주신 Ashfaq Ansari에게 감사의 말씀을 전합니다. 그리고 HackSysExtremeVulnerableDriver의 Pool Overflow, UAF 익스플로잇 코드..

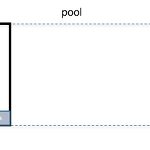

Windows Kernel Pool

Windows Kernel Pool

안녕하세요. dokydoky입니다.Windows Kernel에서 pool을 공략하기 위해서는 pool에 대한 이해가 필요합니다.Windows7 32bit를 기준으로 Kernel pool, ListHeads, Lookaside List에 대해서 설명해보았습니다. 0x1. Kernel Pool 시스템 초기화때, 메모리 관리자가 시스템 노드의 갯수에 따라 동적인 사이즈의 메모리 pool을 만듭니다. 각 pool은 pool descriptor라는 구조체에 의해 정의되며, pool descriptor는 pool의 사용을 추적하고, 메모리 타입과 같은 pool 속성을 정의합니다. [pool descriptor structure] 0: kd> dt nt!_POOL_DESCRIPTOR +0x000 PoolType : ..